Was passiert im eigenen Netzwerk? Welche Adressen kontaktiert das eigene System im LAN und im Internet? Das Programm Ether Ape analysiert den Datenverkehr und visualisiert die aktiven Netzwerkverbindungen zu anderen Hosts.

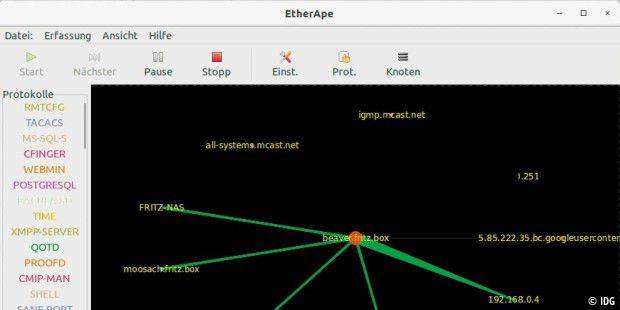

Im Unterschied zu anderen Netzwerkmonitoren und Sniffern visualisiert Ether Ape die protokollierten Verbindungen in einer grafischen Darstellung. Der Ansatz des Open-Source-Programms, das sich in den Standardpaketquellen aller verbreiteten Linux-Distributionen findet, ist intuitiv: Jede kontaktierte IP-Adresse wird grafisch als Knotenpunkt dargestellt, Verbindungslinien zeichnen die übertragenen Daten nach. Dabei zeigt die Größe das Datenvolumen der entsprechenden Verbindung zwischen den Knotenpunkten und die Farbe der Linien das jeweils verwendete Protokoll. Niemand muss ein versierter Netzwerkspezialist sein, um sich mit Ether Ape einen Eindruck vom eigenen Netzwerk zu machen. Etwas Erfahrung mit Netzwerkprotokollen zur Konfiguration der belauschten Schnittstelle und der gewünschten Protokolle sind natürlich von Vorteil.

Ether Ape ist vor allem für das heimische LAN und für kleine Büronetzwerke geeignet. In großen Firmennetzwerken mit Dutzenden aktiven Teilnehmern wird die grafische Visualisierung von Ether Ape schnell unübersichtlich. Für die Überwachung von Netzwerken dieser Größenordnung eignen sich Tools aus der professionellen IT wie beispielsweise Ntopng .

Crashkurs: Samba und SSH in Linux nutzen

Ether Ape ist der Nachfolger des ähnlichen Tools Ether Man und befindet sich in aktiver Entwicklung. Erst letztes Jahr hat es eine Portierung auf das neue Toolkit GTK3 von Gnome gegeben, das die Geschwindigkeit der Visualisierung deutlich verbessert.

Die aktuelle Version von Anfang 2019 ist Ether Ape 0.9.18, die sich bereits in den neuesten Ausgaben von Ubuntu und Fedora findet. In Debian und Ubuntu 18.04 liegt eine etwas ältere Version zur Installation vor. In den DEB-basierten Distributionen Debian und Ubuntu ist die Installation mit dem Kommando

schnell erledigt, in Fedora mit dem folgenden Befehl:

Wie viele andere Netzwerkmonitore verlangt Ether Ape nach root-Rechten beziehungsweise nach einem vorangestellten „sudo“, denn das Programm greift im „Promiscuous Mode“ auf die Netzwerkschnittstellen zu. Dieser Modus ist eine Voraussetzung, auch Netzwerkpakete abzufangen, die für eine andere IP-Adresse gedacht sind. Das Kommando

ist der korrekte Weg, das Programm mit sudo aus einem Terminal heraus zu starten. Der Schalter „-H“ verhindert, dass dabei Dateien mit root-Berechtigungen im Home-Verzeichnis des regulären Users landen. Soll auch ein normales Benutzerkonto das Programm starten dürfen, so würde der Befehl

der Programmdatei „/usr/sbin/etherape“ erweiterte Berechtigungen zum Netzwerkzugriff einräumen.

Auf einem rein selbst genutzten Linux-System ist das vertretbar, auf einem Server wäre es ein Sicherheitsrisiko.

Tipp: Kleines ABC der Linux-Systemwartung

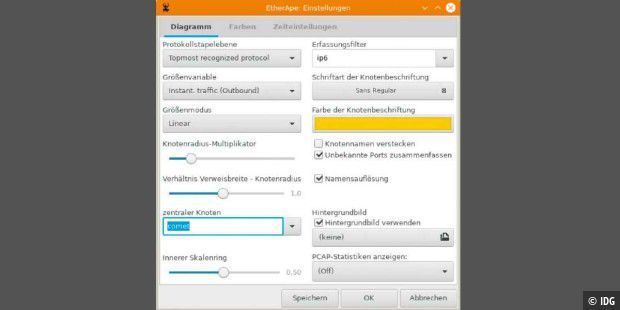

Nach dem Start erkennt Ether Ape die aktive Netzwerkschnittstelle automatisch und beginnt sofort mit der Protokollierung. Im Programmfenster zeigen sich die durch Aktivität erkannten Knoten im Netzwerk mit ihren IP-Adressen (IPv4 und IPv6) beziehungsweise ihren Hostnamen. Ether Ape zieht Linien zwischen den Knoten und aktualisiert die grafische Anzeige alle zwei Sekunden. Die unterschiedlichen Farben der Linien setzen die erkannten Protokolle voneinander ab und die Seitenleiste schlüsselt die Protokollarten im Klartext auf – beispielsweise HTTP, HTTPS, SSH und ICMP. Die Dicke einer Linie zeigt proportional zum gesamten empfangenen Datenverkehr die Menge der übertragenen Daten einer Verbindung an. Auch die Richtung der Übertragung ist durch die Form der Linien-Endpunkte sichtbar: Ein Endpunkt wird größer, je mehr Daten dieser Netzknoten sendet. Inaktive Knoten verschwinden nach 60 Sekunden aus dem Diagramm. Eine empfehlenswerte Einstellung ist es, den eigenen Rechner im Diagramm in den Mittelpunkt zu setzen. Unter den Einstellungen von Ether Ape unter „Datei“ setzen Sie dazu den Hostnamen oder die IP-Adresse des eigenen Systems in das Feld „zentraler Knoten“ und klicken auf „Speichern“.

Gibt es im Rechner mehrere aktive Schnittstellen, beispielsweise „eth0“ für den Ethernet-Port und „wlan0“ für das Drahtlosnetzwerk, dann wählen Sie über den Menüpunkt „Erfassung –› Schnittstellen“ die gewünschte Verbindung, die Sie protokollieren möchten.

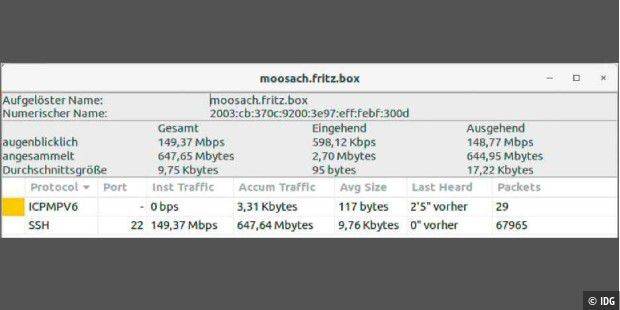

Protokolle und Knoten im Detail: Um die Gesamtstatistik zu Protokollen zu sehen, genügt ein Klick auf „Prot.“ in der Menüleiste. Eine Tabelle zeigt nun die Protokollarten und den jeweils übertragenen Traffic an, wobei die Spalte „Inst Traffic“ die aktuelle Übertragungsrate angibt und „Accum Traffic“ die bisher protokollierte Datenmenge seit dem Start von Ether Ape.

Eine detaillierte Liste aktiver und kontaktierter Hosts im LAN und im Internet zeigt der Menüpunkt „Knoten“ an. Wie schon in der anderen Tabelle kann ein Klick auf den Tabellenkopf die Liste nach den Werten in der jeweiligen Spalte sortieren und damit die aktivsten Hosts ganz oben anzeigen. Wie auch im Diagramm behält Ether Ape hier nur die zuletzt sichtbaren Netzknoten in der Liste. Soll Ether Ape den Verkehr über eine längere Zeit aufzeichnen, so sind die Haltezeiten für Knoten und Trafficdaten zu kurz. Um die Daten in den Detailansichten ohne zeitliche Beschränkung zu halten, setzen Sie unter „Einstellungen –› Zeiteinteilungen“ alle Felder namens „Verkehrsstatistiken“ und „Protokollstatistiken“ auf „0“.

Der Einsatz von Ether Ape im eigenen Netzwerk oder auch nur dem eigenen Rechner zur Beobachtung der Netzwerkaktivität dort laufender Programme ist völlig legitim.

Der Sammelwut von Ether Ape sind in größeren Netzwerk aber generell Grenzen durch deren Aufbau gesetzt, denn die meisten Netze sind heute geswitchte Netzwerke. Switches sorgen dafür, dass Netzwerkpakete nur an den tatsächlichen adressierten Empfänger gehen. Dann sieht auch ein Netzwerksniffer nur noch Broadcasts-Pakete an alle Netzwerkteilnehmer und nur direkt an die eigene IP-Adresse gerichtete Pakete.

Um dies zu umgehen, unterstützen die besseren Switches ein Feature namens „Port Mirroring“. Dabei wird der Datenverkehr eines Ports auf einen anderen zur Überwachung gespiegelt. An diesen Port hängt man dann den Rechner mit dem Netzwerksniffer. Wenn man an einem Switch den Uplinkport spiegelt, erhält man den gesamten Datenstrom, der nach außen geht.

Das Problem tritt auch in Heimnetzwerken auf, denn WLAN und Ethernet sind ebenfalls von einander am Router getrennt. Um mehr Traffic zu sehen, ist es sinnvoll, den Rechner direkt per Ethernet-Kabel an den Router oder Access Point anzuschließen, der beide Netzwerkarten bedient.

Leave a Reply